Kybernetická bezpečnost

Kavárna

Libí se Vám moje tvorba? Můžete mě pozvat na kávu. 😊 Děkuji!

Internet

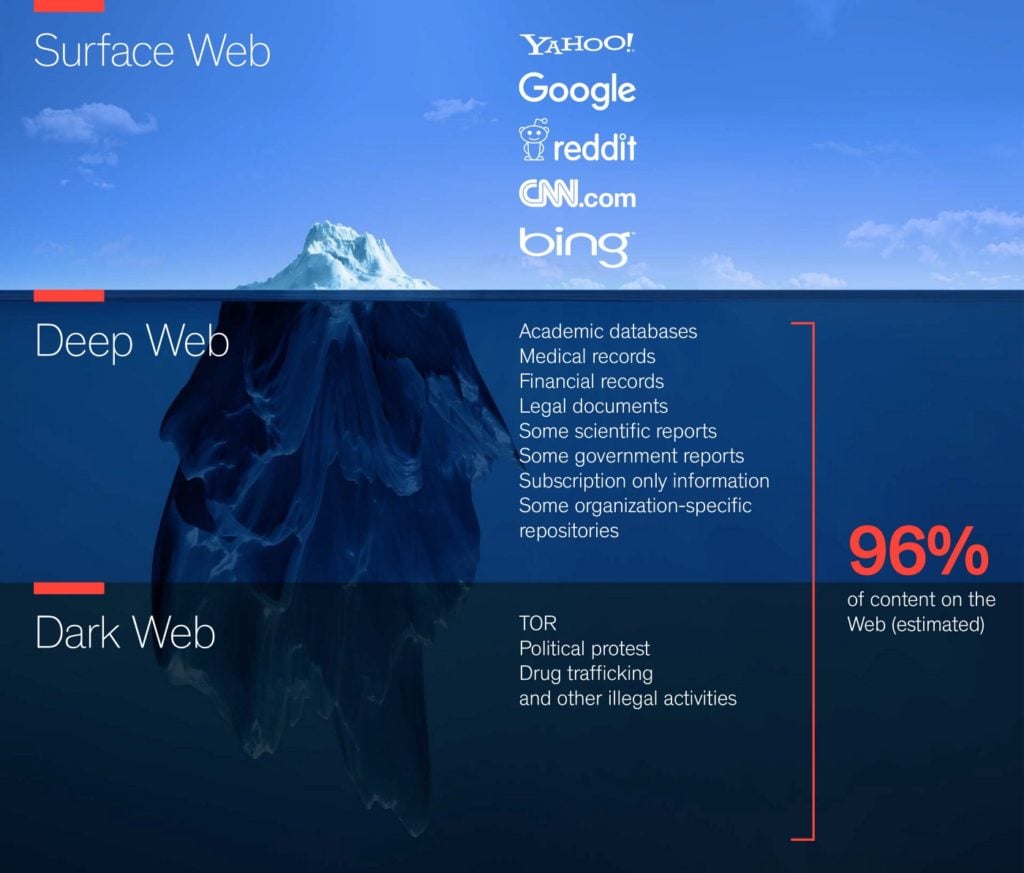

zdroj obrázku: cnews.cz

- Surface Web – 4 % obsahu je k dispozici pomocí vyhledávačů

- Deep Web – 96 % dat je ukrytých (databáze firem, obsah dostupný až po přihlášení, …)

- Dark web – černý trh, ilegální stránky, kde se obchoduje s drogami, zbraněmi, jsou zde k zakoupení i ukradené osobní údaje běžných lidí nebo firemní údaje

zdroj videa: Kraje pro bezpečný internet

Osobní údaje

- jakékoliv údaje, pomocí kterých lze danou fyzickou osobu přímo či nepřímo identifikovat (rodné číslo, foto, e-mailová adresa, …)

- citlivý osobní údaj – národnost, náboženství, zdravotní stav, …

- …v souladu se zákonem č. 110/2019 Sb. (Zákon o zpracování osobních údajů), ve znění pozdějších předpisů (dále jen „zákon“) a Nařízení Evropského parlamentu a Rady (EU) 2016/679 o ochraně fyzických osob v souvislosti se zpracováním osobních údajů a o volném pohybu těchto údajů (obecné nařízení o ochraně osobních údajů, dále jen „GDPR“) beru na vědomí a souhlasím se zpracováváním shora uvedených osobních údajů správcem…

zdroj videa: Kraje pro bezpečný internet

Digitální stopa

Každý zanecháváme digitální stopu:

- příspěvky a komentáře na sociálních sítích

- fotografie a videa

- IP adresy

- cookies

- …

Co nám hrozí:

- ztráta soukromí

- krádež identity

- manipulace

- vydírání

ukázka:

Rozdělení

- aktivní – Informace, které uživatelé aktivně sdílejí a zveřejňují na internetu. Zahrnuje příspěvky na sociálních sítích, blogy, komentáře, e-maily, fotografie, videa, online recenze a veřejné profily na webových stránkách.

- pasivní – Informace, které jsou shromažďovány a ukládány bez aktivního přispění uživatele. Tyto informace mohou zahrnovat cookies, historii prohlížení, IP adresy, geolokační data a metadata.

Rozdíly

- Aktivní digitální stopa je většinou kontrolovatelná uživatelem, zatímco pasivní digitální stopa je shromažďována a ukládána automaticky a mnohdy bez vědomí uživatele.

- Aktivní digitální stopa může být snáze spojena s identitou uživatele, zatímco pasivní digitální stopa může být obtížnější k identifikaci konkrétní osoby.

- Aktivní digitální stopa může poskytnout pozitivní i negativní obraz o uživateli, který může ovlivnit jeho osobní i profesní život. Je důležité, aby uživatelé byli opatrní při sdílení informací a uvědomovali si důsledky svých online aktivit.

- Pasivní digitální stopa může být využita pro cílenou reklamu, sledování uživatelů, identifikaci preferencí a zájmů, ale také pro škodlivé účely, jako je krádež identity nebo invaze do soukromí.

Cookies

- krátké textové soubory ukládané v PC uživatele

- slouží pro statistiky návštěvnosti, ukládání nastavení nebo zacílení reklamy

Monitorování

ukázka: Internetového obchodníka Mall.cz napadli hackeři. Ukradli hesla k 750 tisícům účtů

- Vyhledávače (Google, Bing, Yahoo atd.) – hledání vašeho jména, přezdívky nebo e-mailové adresy ve vyhledávačích vám pomůže zjistit, jaké informace o vás jsou veřejně dostupné. Nezapomeňte také zkontrolovat obrázky a videa spojená s vaším jménem.

- Google Alerts – je bezplatný nástroj, který vám umožňuje nastavit upozornění na klíčová slova nebo fráze (jako je vaše jméno). Když se objeví nový obsah se zadaným klíčovým slovem, Google vám pošle e-mailové upozornění.

- Have I Been Pwned – je bezplatný nástroj, který vám umožňuje zjistit, zda byly vaše e-mailové adresy nebo hesla zveřejněny v důsledku úniku dat. Pomáhá vám zjistit, zda byla vaše digitální stopa kompromitována a zda je nutné přijmout opatření ke zvýšení vaší online bezpečnosti.

- PimEyes – služba obličejového rozpoznávání, která umožňuje uživatelům nahrát fotografii obličeje a vyhledat ji na internetu. Tato služba skenuje různé webové stránky, sociální média a další online zdroje, aby našla podobné nebo identické obličeje.

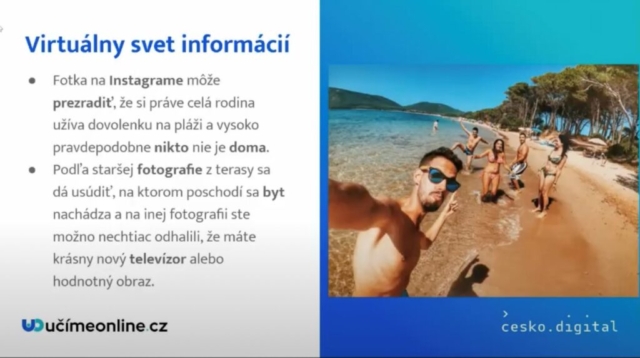

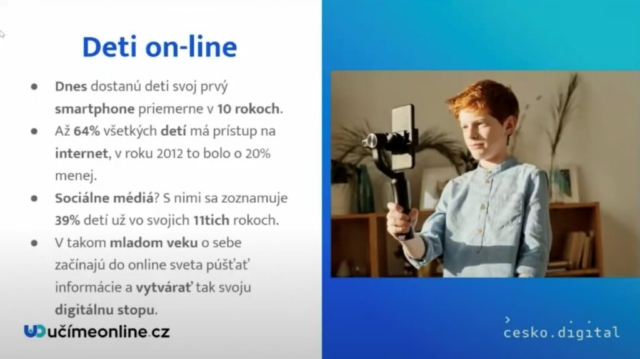

zdroj obrázků: Učíme online

Sociální sítě

Možná ztráta soukromí

zdroj videa: Duval Guillaume

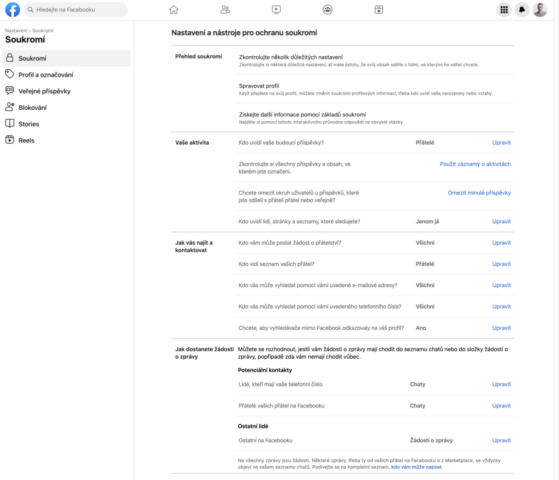

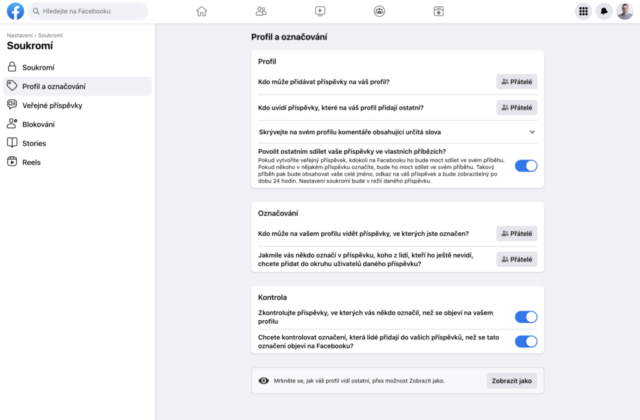

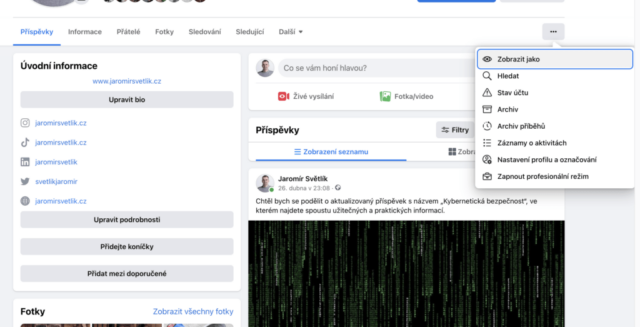

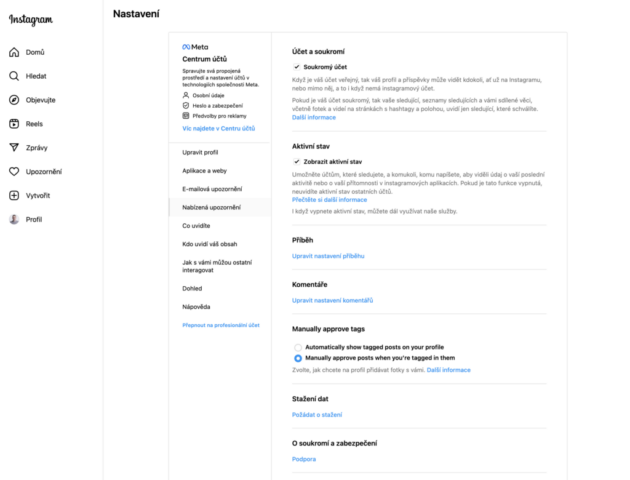

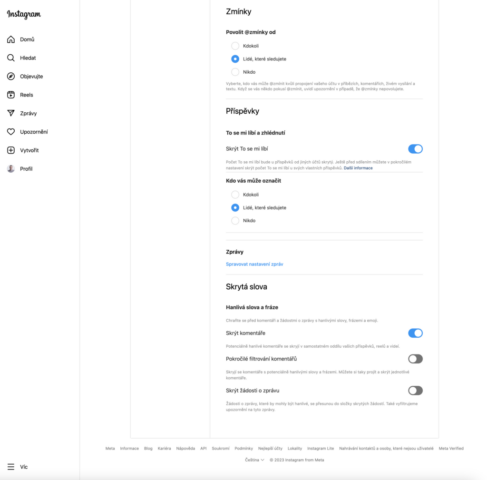

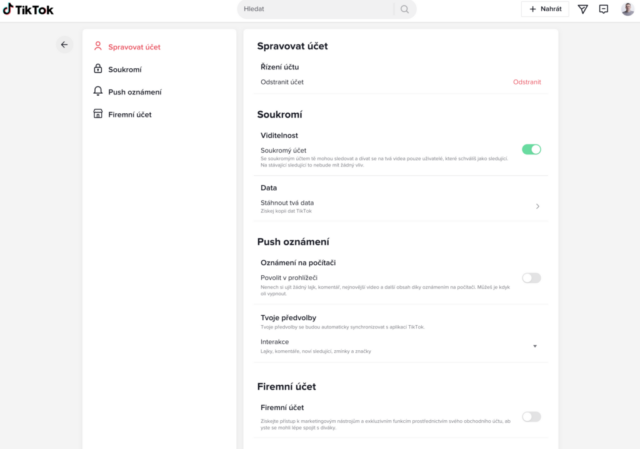

Nastavení soukromí

- Facebook

- Facebook – Základní zabezpečení a ochrana soukromí (e-bezpeci.cz)

- Jak vidí můj profil na FB lidé, které nemám v přátelích (kpbi.cz)?

- Jak si vypnout aktivní stav na Facebooku (kpbi.cz)?

- Jak si chránit kontaktní údaje na FB (kpbi.cz)

- Jak si vypnout GPS na profilu (kpbi.cz)

- Jak si zabezpečit účet na FB (kpbi.cz)

zdroj videa: Jirka vysvětluje věci

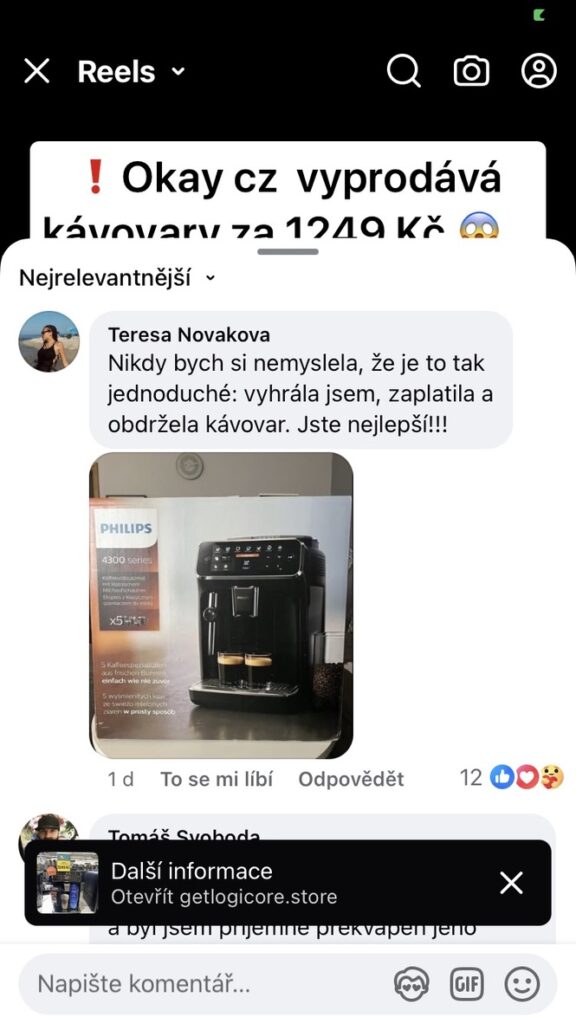

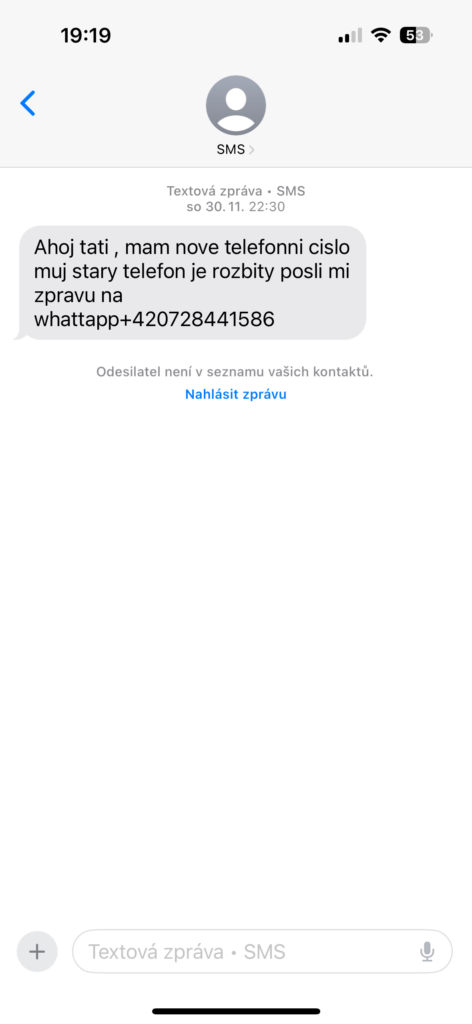

Manipulace a zneužití důvěry

zdroj videa: Kraje pro bezpečný internet

zdroj videa: Kraje pro bezpečný internet

Aplikace pro rodiče

Hesla

Zajímavosti

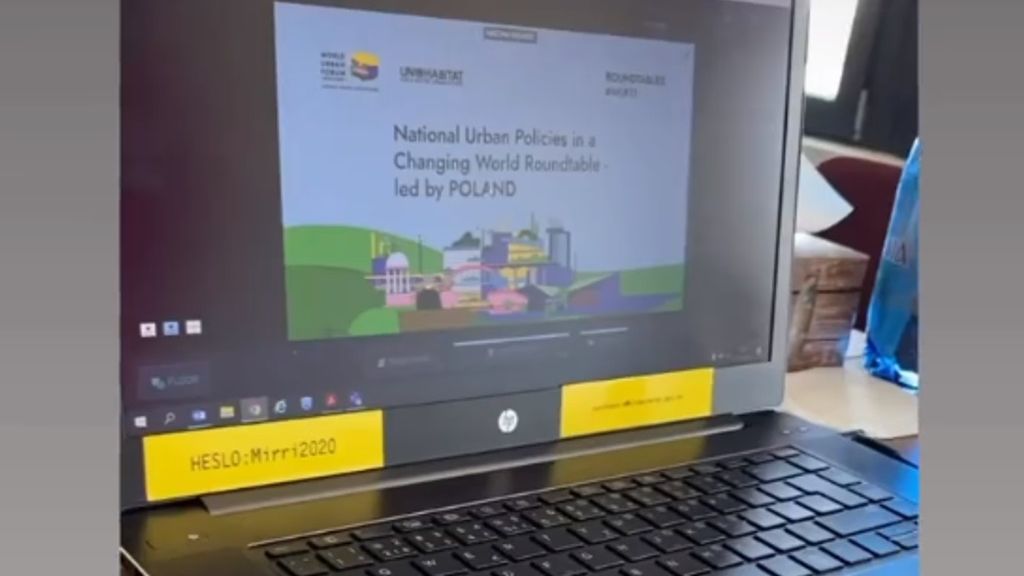

Slovenská ministryně informatiky zveřejnila omylem heslo ke svému počítači

zdroj obrázku: novinky.cz

Policisté představili technologickou novinku. I s heslem ke služebnímu počítači

zdroj obrázku: idnes.cz

Hacker prolomil Trumpův Twitter. Heslo bylo „maga2020“

Bezpečné heslo

- 8 a více znaků

- kombinace

- malá písmena

- velká písmena

- číslice

- ideálně i speciální znaky – @#$*%

- nemělo by se pojit k jeho držiteli

(jména přátel, dětí, mazlíčků, data narození, oblíbené filmy atd.) - ke každému účtu jiné heslo

- pravidelná změna hesla

zdroj videa: Kraje pro bezpečný internet

Získání hesla

- 80 % incidentů souvisejících s kyberútoky využilo slabých nebo opakovaných hesel

- využití česky psaných podvodných e-mailů (např SpyAgent.AES)

- podvržené WWW stránky

- využití hesel uložených v prohlížeči (Neukládejte, prosím, hesla v prohlížeči! Nikdy!)

Slovníkový útok

zdroj videa: Spajk CZ

Vhodný software pro správu hesel

- Bitwarden Password Manager – bezplatný správce hesel

Další důležité informace

- Politiku hesel se vyplatí nepodceňovat

- 10 Most Common Passwords (Is Yours on the List?)

- Situace se nelepší, nejpoužívanějším heslem v Česku zůstává 123456

zdroj videa: Kamil Kopecký

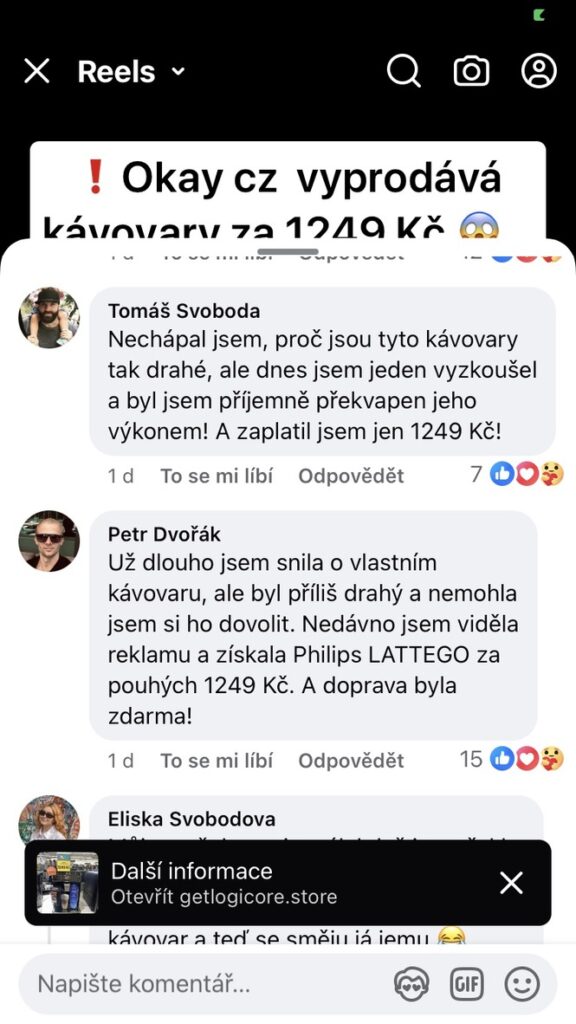

Dvoufaktorové (dvoufázové) ověření

- např. v internetovém bankovnictví potvrzení v mobilní aplikaci nebo pomocí SMS

- možnost aktivovat i u e-mailových schránek, účtu Office365, Google, …

Vhodný software pro dvoufaktorové (dvoufázové) ověření

- Microsoft Authenticator – aplikace pro dvoufaktorové (doufázové) ověření

Mobilní telefony

zdroj videa: Kraje pro bezpečný internet

zdroj videa: Kraje pro bezpečný internet

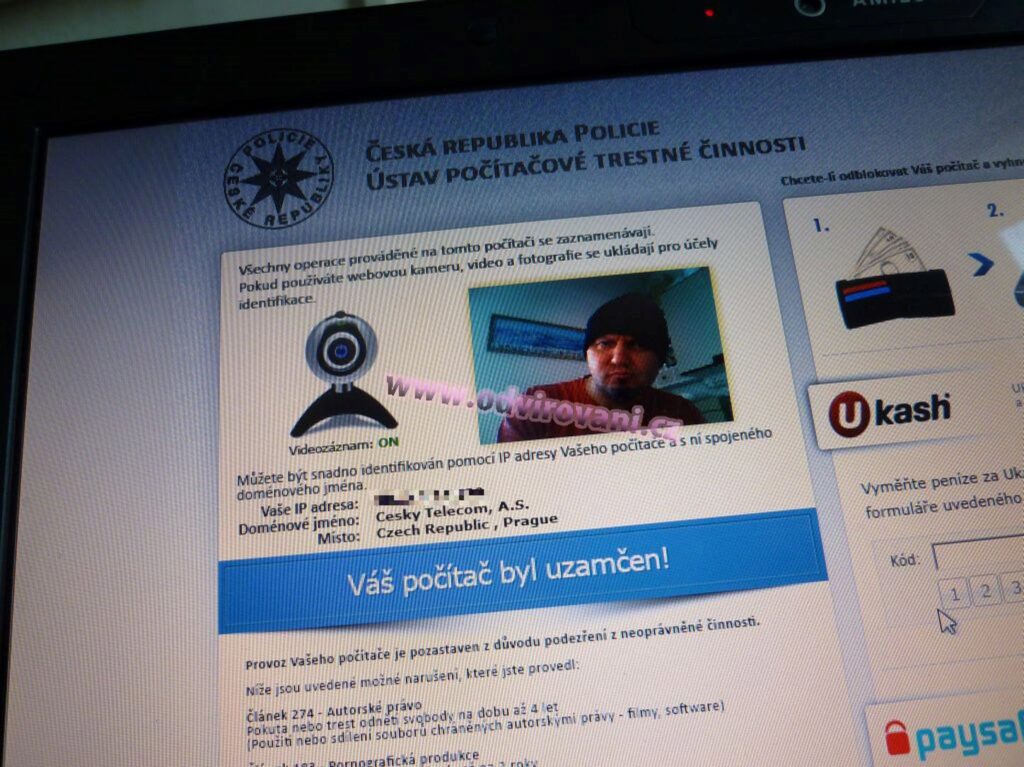

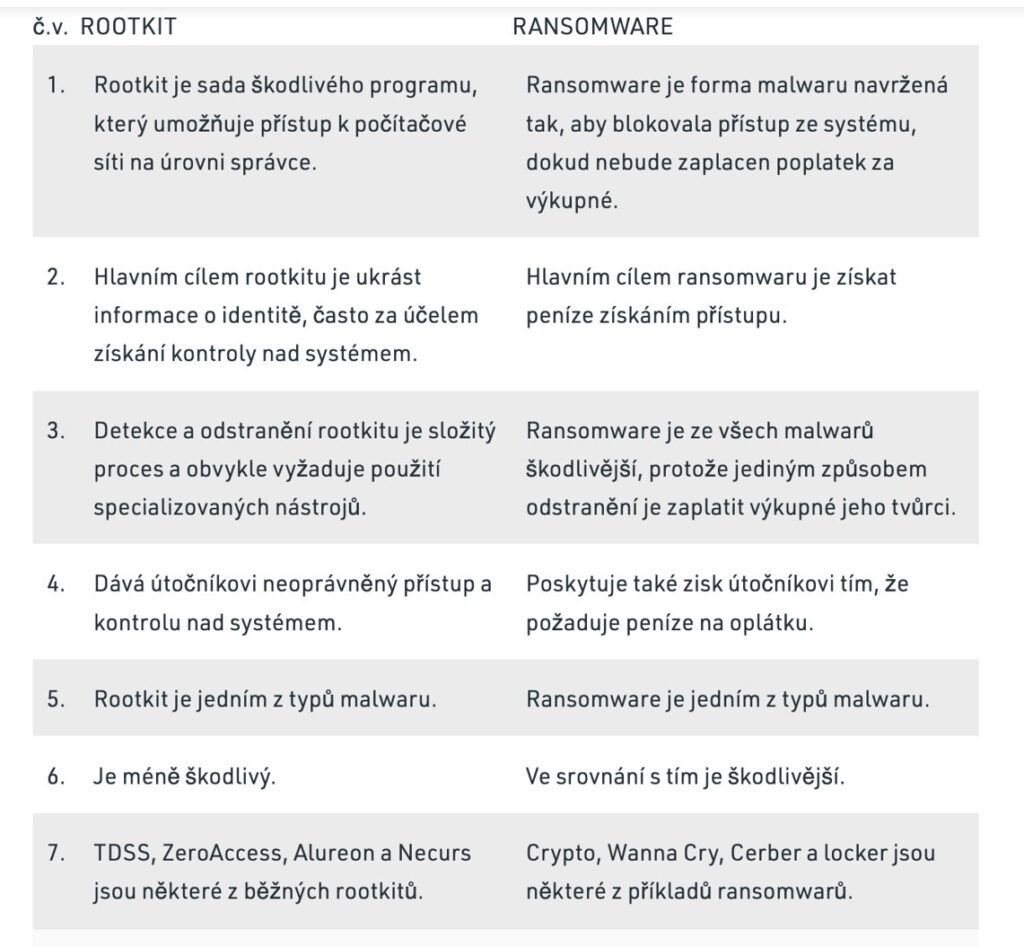

Malware

- slovo „malware“ znamená škodlivý software a je kombinací slov „malicious“ a „software“

- často skrývá v běžných programech, jako jsou čtečky PDF nebo instalační soubory

- můžete se s ním setkat v e-mailových přílohách nebo při stahování souborů z internetu.

- v okamžiku, kdy se otevřete infikovaný soubor, virus se automaticky spustí

- škodlivý kód se může šířit do dalších souborů a způsobovat problémy v počítači

zdroj videa: Kaspersky

zdroj videa: Martin Haller

Co může být napadeno

- počítač, notebook, talbet, telefon

- další zařízení – televize, lednička, pračka, osvětlení, auto, kávovar, kamery, topení, …

zdroj videa: Kraje pro bezpečný internet

Další ukázky

- počítačový virus – YouTube kanál Grizlik 😀

- trojský kůň – YouTube kanál Grizlik 😀

- počítačový červ – YouTube kanál Eye on Tech

- ransomware – YouTube kanál KPBI – Kraje pro bezpečný internet

zdroj obrázku: odvirovani.cz

zdroj: geeksforgeeks.org

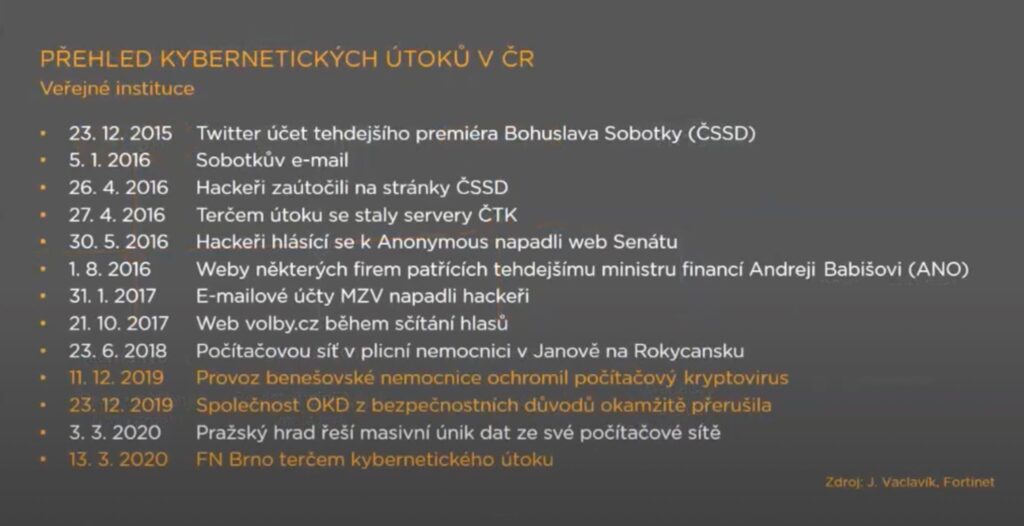

Přehled kybernetických útoků v ČR

zdroj: CRA Webinář – Kybernetická bezpečnost ve firmách

zdroj videa: Kraje pro bezpečný internet

Podvody na internetu

- Nejčastější podvody na internetu a jak se jim vyhnout | Jirka vysvětluje věci

- Nechal jsem se podvést, abych zjistil, jak to funguje | Jirka vysvětluje věci

- Jak podvodníci využívají psychologii | Jirka vysvětluje věci

Sociální inženýrství

zdroj videa: Kali Linux Hacker

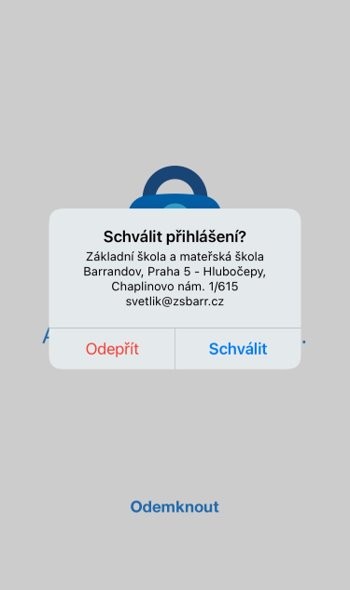

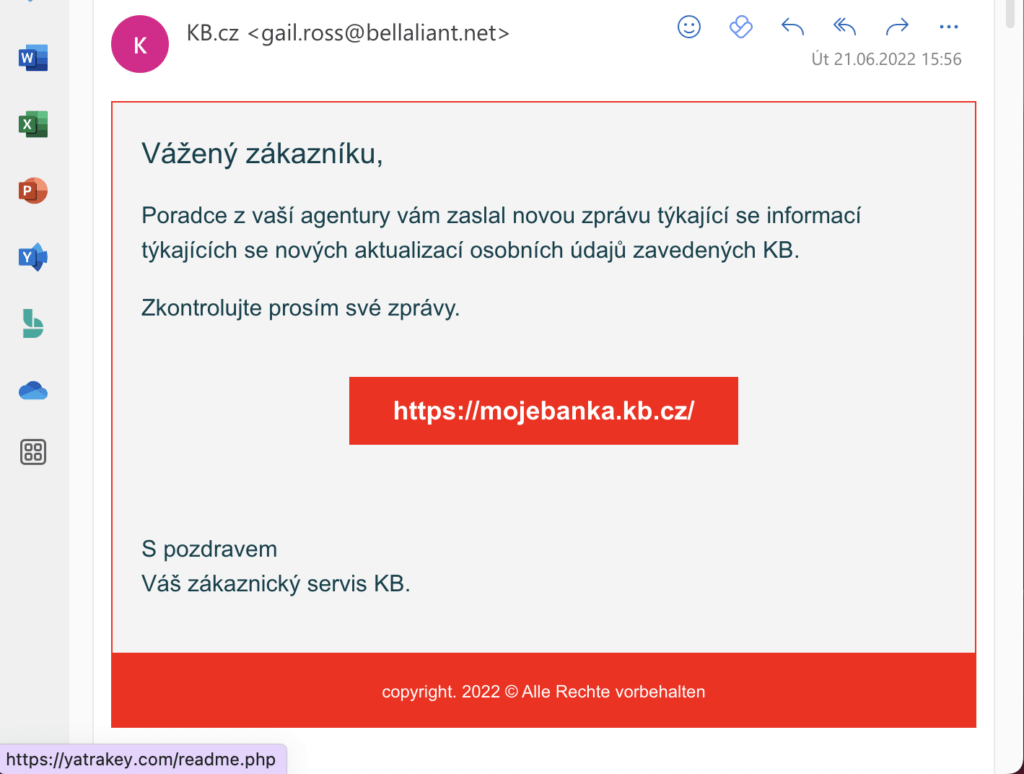

Phishing (rhybaření)

ukázka: nevyžádaný e-mail doručený do jedné z mých schránek ve škole

ukázka: podvodná SMS na mém mobilním telefonu

zdroj videa: Spajk CZ

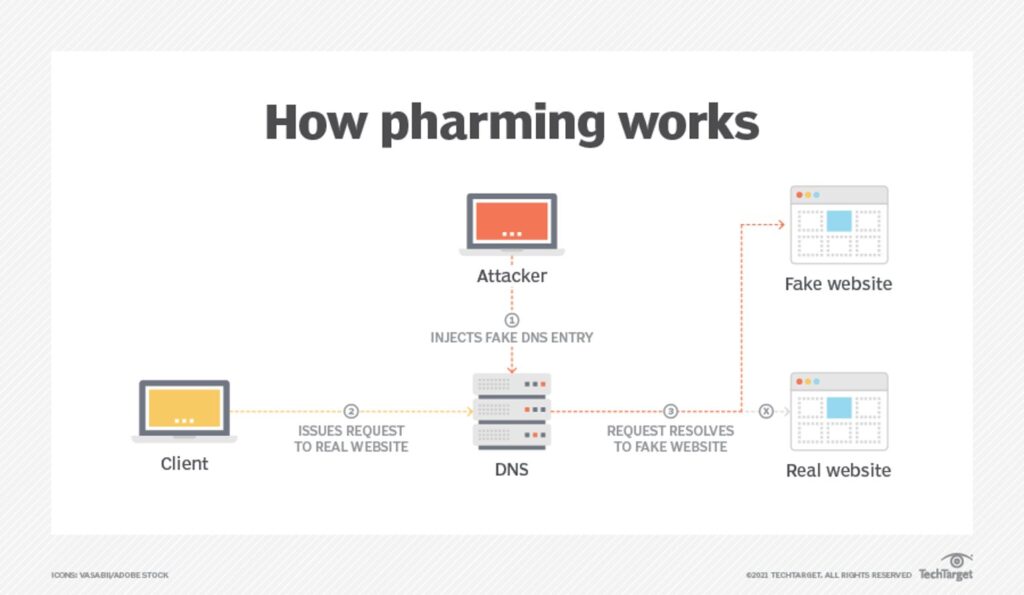

Pharming (pharmaření)

zdroj: www.techtarget.com

Hoax

zdroj videa: Kamil Kopecký

Fake news

zdroj videa: Kraje pro bezpečný internet

zdroj videa: Kraje pro bezpečný internet

Test znalostí

Další důležité informace

Falešný web

Příručka hackera 🙂

- Conti Leaked Playbook TTPs

- Conti Leaked Playbook TTPs je uniklý dokument obsahující detailní popis taktik, technik a procedur (TTPs), které používala ransomwarová skupina Conti. Tento materiál byl zveřejněn v roce 2021 nespokojeným členem skupiny a poskytuje cenný vhled do metodiky útoků této skupiny.

- Klíčové body:

- Získání přístupu: Phishingové kampaně s nástroji jako TrickBot a využití zranitelností ve firewallech FortiGate.

- Přetrvání a eskalace práv: Vytváření nových administrátorských účtů, plánování úloh pomocí

schtasks, využití nástrojů jako Mimikatz a technik jako Kerberoasting pro získání přihlašovacích údajů. - Vyhýbání se detekci: Deaktivace antivirových programů, úpravy registrů systému Windows a firewallu.

- Exfiltrace dat: Použití nástrojů jako Rclone pro přenos dat na externí servery.

- Využívané nástroje: Cobalt Strike, PowerView, Metasploit, AnyDesk, AdFind, PsExec a další.

USB disky

Wifi sítě

Nástroje

- Cobalt strike

- komerční nástroj pro simulaci útoků a penetrační testování

- simulace činností pokročilých útočníků (APT)

- testování detekčních schopností bezpečnostních týmů

- vytváření a řízení tzv. beaconů (implantátů na kompromitovaných strojích)

- často je zneužíván kyberzločinci pro skutečné útoky

- Meta sploit

- Metasploit je open-source rámec pro testování zranitelností a vývoj exploitů.

- vyhledávání a zneužívání zranitelností v systémech

- vývoj vlastních exploitů

- simulace útoků (red teaming, penetrační testy)

- modulární architektura (exploity, payloady, scannery, post-exploitační nástroje)

- používá se etickými hackery i útočníky

- www.mail-tester.com

- nástroj pro testování kvality e-mailů, zejména jejich pravděpodobnosti označení jako spam

- Analýza e-mailu: Zkontroluje obsah zprávy, nastavení serveru a reputaci IP adresy.

- Spam skóre: Poskytne skóre (0–10) na základě různých kritérií, včetně SPF, DKIM a DMARC záznamů.

- Detailní zpráva: Zobrazí podrobný rozbor, co je nastaveno správně a co je třeba upravit.

- Na webu získáte unikátní e-mailovou adresu.

- Odešlete testovací e-mail na tuto adresu.

- Kliknete na tlačítko pro kontrolu skóre a obdržíte výsledky.

- Tento nástroj je užitečný pro ověření, zda vaše e-maily budou doručeny do schránky příjemce a neoznačeny jako spam.

- pozn.: podvržený e-mail, ověření pomocí záznamů, spf záznam, mkey

- pentest-tools.com

- cloudová platforma pro penetrační testování a hodnocení zranitelností. Umožňuje bezpečnostním týmům provádět klíčové kroky testování, jako je průzkum, skenování zranitelností, exploitace a tvorba reportů, bez nutnosti hlubokých odborných znalostí.

- Mapování útočné plochy: Automaticky identifikuje hostitele, porty, služby a technologie cílového systému.

- Interní skenování: Simuluje útoky z vnitřní sítě pomocí dedikovaného VPN agenta.

- Ověřené skenování: Testuje webové aplikace za přihlašovacími stránkami s různými metodami autentizace.

- Automatizace testů: Využívá “Pentest Robots” k provádění cílených testů na základě definovaných podmínek.

- Generování reportů: Vytváří přehledné zprávy s doporučeními pro nápravu, exportovatelné do formátů jako DOCX, PDF či HTML.

- Integrace: Spojuje se s externími aplikacemi a službami, jako jsou Jira, Slack nebo Microsoft Teams, pro efektivní správu výsledků.

- Platforma je vhodná pro penetrační testery, bezpečnostní týmy i správce systémů, kteří potřebují efektivně identifikovat a řešit bezpečnostní slabiny.

- www.privacyguides.org/en/

- Privacy Guides je neziskový webový projekt zaměřený na ochranu digitálního soukromí a bezpečnosti. Nabízí nezávislá doporučení a návody pro výběr nástrojů a služeb, které pomáhají chránit osobní data online.Home

- Nezávislost: Bez reklam a affiliate odkazů.

- Důraz na open-source: Preferuje otevřené a auditované technologie.

- Komunita: Obsah je tvořen dobrovolníky a experty na ochranu soukromí.

- Doporučení pro bezpečné prohlížeče, VPN, e-mailové služby, správce hesel a další nástroje.

- Praktické návody pro běžné uživatele i pokročilé.

- Znalostní bázi o hrozbách, šifrování a ochraně dat.

- dnsdumpster.com – online nástroj pro pasivní DNS rekognoskaci, odhaluje subdomény a infrastrukturu domény

- www.openvas.org – open-source nástroj pro skenování zranitelností v síti

- proton.me/mail – šifrovaná e-mailová služba se sídlem ve Švýcarsku, nabízí end-to-end šifrování mezi uživateli, je šifrovaný mezi sebou

- www.virustotal.com – analyzujte podezřelé soubory, domény, adresy IP a adresy URL za účelem zjištění malwaru a dalších narušení, automaticky je sdílejte s bezpečnostní komunitou

- who.is – online nástroj pro zjištění informací o doménách a jejich vlastnících

- ESET Online Scenner – rychlý online antivirový test zdarma

- www.hijackthis.cz – nalezení a odstranění spyware v počítači

- www.hoax.cz – podvodné a řetězové e-maily, poplašné zprávy, phishing

- ‘;–have i been pwned? – byly mi ukradeny údaje?

- How Secure Is My Password? – prolomitelnost hesla

- Nezadávejte, prosím, skutečná hesla, která chcete použít! Nikdy!

- Wayback Machine

- Google Alerts

- Mention

- BrandYourself

Aplikace

- generátor hesel (eset.com)

- paranoia.cz – nejrůznější online nástroje

- Emulátory TP-Link – simulátor routerů

- www.shodan.io

- pranx.com/hacker/

Antivirová řešení

- Bitdefender

- Antivirus pro mobilní zařízení s Androidem (eset.com)

- Rychlý antivirus pro chytré televize s Androidem (eset.com)

Odběr novinek e-mailem

- pokud jste zatím nevyužili možnost nechat si zasílat další nejrůznější informace (např. nově zveřejněné návody a rady v podobě příspěvků na blogu), můžete se přihlásit k odběru novinek

- pokud už přihlášení k odběru novinek jste a přejete si změnit způsob přijímání těchto informačních e-mailů, můžete si aktualizovat své nastavení nebo se případně i z odběru novinek odhlásit přímo v patičce zprávy v budoucnu zaslaného informačního e-mailu